El ciberataque de Ransomware consiste en, a través de ingeniería social y normalmente via email, descargar un archivo ejecutable o de otros tipos en el dispositivo de la víctima que cifra los archivos de la víctima y conseguir que se propague a las redes contiguas para infectar a cuentos más dispositivos (PCs, Portatiles, Servidores, Móviles, etc...) mejor.

Lo que tenemos que tener claro es que cualquier antivirus o firewall de contenidos (aún siendo el más caro y mejor del mundo) solo es útil si esta actualizado y si el malware o ransomware en cuestión ya ha sido analizado y se ha encontrado una solución al mismo.

Es decir la seguridad 100% no existe, por lo que si recibimos esa carta de una prima que nos deja una herencia por favor no descarguéis el archivo adjunto ya que puede ser un ransomware nuevo para el que no haya todavía solución.

Estos ataques cada vez son más sofisticados y como se ha demostrado empíricamente, ni el mejor antivirus o solución de Ciberseguridad del mercado nos puede salvar en todos los casos. No hay más que ver el ejemplo reciente de Prosegur, Grupo Prisa (Cadena SER, 40 principales, etc..) o Sacyl.

|

| Comunicado Twitter de Prosegur sobre el Ciberataque sufrido |

Prosegur no es una compañía más, en una empresa de Seguridad que se dedicaba últimamente a la Ciberseguridad como detalla en cifras la misma compañía

|

| Prosegur en Cifras |

|

| Web de Prosegur que alerta de la falta de Https |

También tenemos otros casos todavía más sonados como Telefónica en 2.017 que no solo consiguió sembrar el caos en la mayor tecnológica de España si no que empresas "contiguas" como Vodafone o incluso eléctricas como Iberdrola mandaron a sus trabajadores a casa y ordenaron el apagado de los dispositivos para no provocar daños mayores.

En definitiva un ataque de este tipo tiene repercusiones de prestigio de marca, de caos organizativo, pero sobre todo económicas. Cuanto cuesta que la empresa no pueda funcionar en varios días? Que coste tiene el daño en el prestigio de la empresa y sus marcas? Seguramente varios miles de millones, pero depende de la magnitud de la empresa evidentemente.

SOLUCIONES

Que soluciones podemos adoptar ante estos casos? Son varias que combinadas pueden resultar tan seguras como la solución más costosa posible.

1 Actualizar sistemas

La actualización de los distintos sistemas operativos hace que estemos al día ante parches de seguridad ya solucionados por los distintos fabricantes de software y en muchos casos hubiera sido suficiente solución a los ataques ya mencionados.

2 Copias de Seguridad o Backup

Es lógico pensar que una copia de seguridad nos puede salvar de estos ataques y es quizá lo más efectivo. Bastaría con un simple disco duro externo conectado por USB por unos 50 € podemos encontrar muchos en el mercado.

Pero quizá de las soluciones más útiles sea un equipo NAS (network Attached Storage) que permite guardar carpetas comunes en un servidor de archivos y realizar copias de seguridad automáticas según queramos (diaria, semanal, mensual). Dichas copias en dispositivos QNAP por ej., se guardan en un sistema de archivos diferente que las carpetas habituales, por lo que no puede "contaminarse" y podemos restaurar en cualquier momento.

Los dispositivos NAS los hay de muchos tipos y precios pero los podiamos tener desde unos 400 € pensando en algo aceptable para poder compartir en una oficina de 4-5 personas.

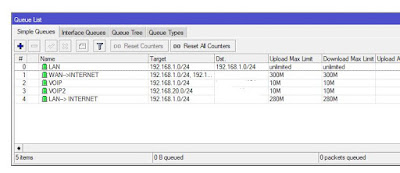

3 Estructurar las LAN por compatimentos estancos

Los ransomware se propagan a través de carpetas compartidas en la red de area local (LAN) por lo que si estas redes están separadas por departamentos no estarán expuestas a estos ataques. Esto no quita que puedan tener recursos compartidos via web u otro servicio que no sea el de ftp.

En definitiva con un router de unos 50 € y un Disco duro portatil de otros 50 € o una NAS de unos 400 € tendriamos una solución a estos problemas de Ransomware que cada vez son más frecuentes y al que se exponen 2 tipos de compañias:

- Las que ya han sido INFECTADAS

- Las que lo SERÁN.